python破解同事的壓縮包密碼

又是一杯奶茶~

事情的經(jīng)過是這樣的:

又是奶茶,行吧行吧。

快點(diǎn)開工,爭取李大偉回來之前搞定。

李大偉說是6位數(shù)字密碼

那么我們可以利用python生成全部的六位數(shù)字密碼

#生成從000000到99999的密碼表f = open(’passdict.txt’,’w’)for id in range(1000000): password = str(id).zfill(6)+’n’ f.write(password)f.close()

這樣,我們就生成了一個從000000到99999的密碼表。

并把它們存入到 passdict.txt 的文件中。

6位的密碼表就這么大!!!

下一步做什么?

自然是將生成的密碼表中的密碼遍歷,

暴力破解啦!

科普時間:

zipFile模塊式Python自帶的模塊,提供了對zip 文件的創(chuàng)建,讀,寫,追加,解壓以及列出文件列表的操作

解壓使用extractll方法extractall(path=None, members=None, pwd=None)

path:指定解壓后文件的位置 members:(可選)指定要Zip文件中要解壓的文件,這個文件名稱必須是通過namelist()方法返回列表的子集 pwd:指定Zip文件的解壓密碼那么我們可以利用 zipFile 模塊來遍歷密碼表,

挨個挨個密碼嘗試,看能不能打開壓縮包。

直到成功。

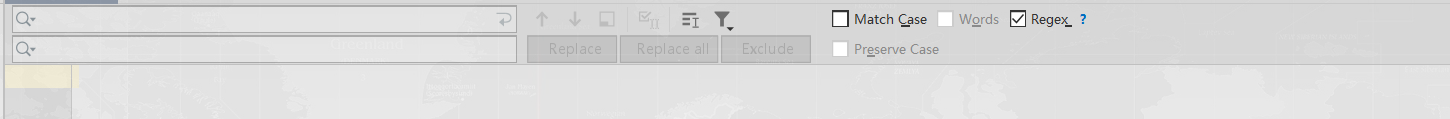

導(dǎo)入zipFile

import zipfiledef extractFile(zipFile, password): try: zipFile.extractall(pwd= bytes(password, 'utf8' )) print('李大偉的壓縮包密碼是' + password) #破解成功 except: pass #失敗,就跳過def main(): zipFile = zipfile.ZipFile(’李大偉.zip’) PwdLists = open(’passdict.txt’) #讀入所有密碼 for line in PwdLists.readlines(): #挨個挨個的寫入密碼 Pwd = line.strip(’n’) guess = extractFile(zipFile, Pwd)if __name__ == ’__main__’: main()

花了不到一分鐘

成功解出密碼是:

收工√

趁著李大偉還沒回來,

多說兩句。

李大偉設(shè)置的只是6位數(shù)字的密碼,

所以本次只要單線程暴力遍歷就ok了。

那如果更多位數(shù),

字母數(shù)字特殊字符混合的復(fù)雜密碼呢?

我們可以應(yīng)用多線程進(jìn)程解壓,加快速度

網(wǎng)絡(luò)上還有一些暴力破解字典,

可以下載用來遍歷

感興趣的朋友們不妨試試。

大偉回來了。

我告訴他密碼就是壓縮包當(dāng)天的日期。

李大偉表示:20191119他已經(jīng)試過了。

然而這個壓縮包的壓縮時間是前一天20191118啊。

你口口聲聲說用當(dāng)天日期,拿今天1119試什么試?

不過奶茶真好喝~

相關(guān)破解源碼和李大偉壓縮包已上傳github:https://github.com/zpw1995/aotodata/tree/master/interest/zip

以上就是python破解同事的壓縮包密碼的詳細(xì)內(nèi)容,更多關(guān)于python 破解壓縮包密碼的資料請關(guān)注好吧啦網(wǎng)其它相關(guān)文章!

相關(guān)文章:

1. python爬蟲實(shí)戰(zhàn)之制作屬于自己的一個IP代理模塊2. Spring如何使用xml創(chuàng)建bean對象3. Android Studio設(shè)置顏色拾色器工具Color Picker教程4. python 利用toapi庫自動生成api5. python實(shí)現(xiàn)PolynomialFeatures多項(xiàng)式的方法6. HTML 絕對路徑與相對路徑概念詳細(xì)7. IntelliJ IDEA設(shè)置默認(rèn)瀏覽器的方法8. Java程序的編碼規(guī)范(6)9. python實(shí)現(xiàn)在內(nèi)存中讀寫str和二進(jìn)制數(shù)據(jù)代碼10. python實(shí)現(xiàn)讀取類別頻數(shù)數(shù)據(jù)畫水平條形圖案例

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備